유선랜을 무선 AP(ipTIME 공유기)에 연결한 후, 내부 PC에 무선 랜카드를 장착하여 접속하면 보안상 문제점이 발생한다. 현재 네트워크 구성이 유선랜과 무선랜을 동일한 무선 AP에 연결하여 사용하고 있다고 가정하자.

만약, 공격자가 무선으로 접속되어 있는 사용자의 PC를 침투하는데 성공한다면 무선랜과 유선랜이 서로 동일한 대역이므로 유선랜에 연결되어 있는 모든 PC들을 시스템 침투할 수 있다.

이런 위험을 피하려면 무선랜과 유선랜을 분리하여 내부 시스템에 침투하지 못하도록 보안을 강화해야 한다.

ipTIME 공유기 VLAN 설정

무선랜과 내부 업무용 네트워크는 물리적으로 분리하여, 서로간의 통신이 가능하지 않도록 제한해야 한다.

논리적인 분리 ipTIME VLAN 설정

물리적인 분리 운영이 어려운 경우 무선랜의 보안을 강화하여 무선랜으로 구성된 내부 네트워크 대역으로 접근을 차단해야 한다.

무선 AP 기종에 따라 VLAN을 지원하는 기종도 있고, 지원하지 않은 기종이 있다. VLAN을 지원한다면 각 포트를 그룹 단위로 분류하여 분리된 네트워크를 구성할 수 있다.

예를 들면 A 그룹에 있는 호스트들은 B 그룹에 있는 호스트에 접근하지 못하고, B 그룹에 있는 호스트들은 A 그룹에 있는 호스트에 접근하지 못한다.

1. 관리자 페이지 접속 > 고급 설정 > 트래픽 관리 > 스위치 설정

2. 그룹 단위로 구성할 포트 체크 > 추가

1번 그룹은 PORT1, PORT2이고, 2번 그룹은 PORT3, PORT4, PORT5를 생성한 예시이다.

VLAN 그룹이 생성되면 해당 그룹에 연결된 PC들은 다른 그룹의 PC들과 분리되며, 동일한 그룹의 내부 PC들과 통신이 된다.

※ VLAN

VLAN(Virtual Local Area Network)은 스위치 장비에서 지원하는 기능으로 논리적으로 분리된 가상의 스위치 네트워크이다.

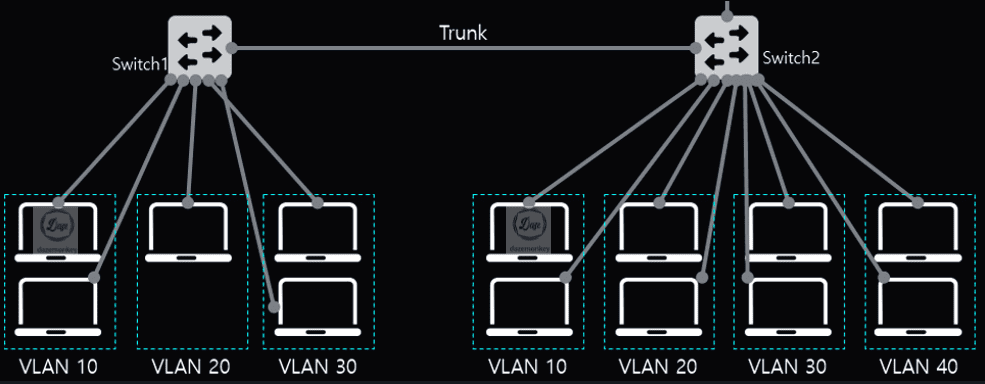

다음 그림을 보면 VLAN이 10 ~ 40까지 총 4개의 네트워크 망으로 구성되어 있다. 동일한 VLAN 번호를 가진 호스트들만 서로 통신이 가능하며, 서로 다른 VLAN 간의 통신이 되지 않는다.

즉, 스위치1에 존재하는 VLAN10의 호스트들은 스위치2에 존재하는 VLAN10과 서로 통신이 된다. 하지만, 다른 VLAN 번호를 가진 호스트와 통신이 되지 않는다.

스위치 장비 단 두대로 네트워크 망을 4개 구성되어 있다. 만약, VLAN을 이용하지 않으면 물리적인 스위치 장비가 4개 필요하다.

※ 스위치(Switch)

허브 장비는 여러 대의 컴퓨터를 연결해주는 장비로 통신 구간을 연장시키는역할을한다.

예를 들면, 두 대의 컴퓨터를 연결하려면 LAN(UTP Cable) 선으로 연결해야 한다. 하지만, LAN 선보다 넓은 지역에 있는 컴퓨터를 연결하려면 중간에 허브 장비를 위치하면 서로 연결이 가능하다.

허브 장비는 단순히 물리적으로 컴퓨터들을 연결시켜주는 역할을 한다. 하지만 스위치는 각 컴퓨터에 존재하는 MAC 주소 기반으로 서로 통신을 하므로 어떤 호스트가 데이터를 전송했는지 확인할 수 있다.

※ 트렁크 포트(Trunk Port)

스위치1과 스위치2 사이에 트렁크가 존재한다. 트렁크 포트는 하나의 포트를 이용해 여러 개의 VLAN을 전송할 수 있게 도와주는 포트이다.