무선 AP에 접속할 때 사용하는 네트워크 키를 소문자, 대문자, 숫자, 특수 문자 등 여러 가지를 조합하여 설정하더라도 무선 인증 방식 및 암호화 알고리즘이 표준으로 책정된 것을 사용하지 않으면 무용지물이다.

공격자는 사용자가 접속한 무선 AP의 네트워크 키를 모르는 상태이지만 무선 AP의 무선 인증 종류를 확인할 수 있다.

어떠한 방법으로 사용자가 접속한 무선 AP의 무선 인증 종류를 확인했으면 무선 해킹 도구로 취약점을 공략하여 무선 AP의 네트워크 키를 획득할 수 있다.

따라서 표준으로 정의된 무선 인증 방식과 암호화 알고리즘을 사용해야 한다.

※ WEP (Wired Equivalency Protocol)

무선 AP와 무선 단말기가 주고 받는 전송 데이터를 약속된 비밀키 (관리자가 설정한 암호문으로부터 얻어진 키 값)와 임의로 선택되는 키 (IV, Initial Vector)를 조합한 64 비트, 128 비트의 키를 이용해 RC4 스트림 암호화 방식으로 보호한다.

64 비트 암호화 방식은 40 비트의 비밀키와 24 비트의 IV 값으로 암호화를 하며, 128 비트 암호화 방식은 104 비트의 비밀키와 24 비트의 IV값으로 암호화를 한다.

IV 값이 너무 짧고, 거의 고정적인 값이다. 문제는 비밀키와 IV 값을 평문으로 전송되므로 WEP 키가 추출될 수 있는 취약점이 존재한다.

WEP 인증 방식의 문제점

- 짧은 길이의 IV 값의 사용으로 IV 값 재사용 가능성 높음

- 불완전한 RC4 암호화 알고리즘 사용으로 암호화키 노출 가능성

- 짧은 길이의 암호키 사용으로 인한 공격 가능성

- 암호키 노출로 인한 무선 전송데이터의 노출 위험성

※ WPAv1 (Wi-Fi Protected Access Version 1)

WEP의 취약점을 해결하기 위해 저장된 표준화 암호화 방식이다.

WPAv1은 TKIP (Temporal Key Integrity Protocol) 암호화 알고리즘을 사용하여 IV 값을 동적으로 생성하여 무선 구간 패킷을 암호화를 한다.

TKIP은 48 비트의 IV 값을 동적으로 생성하고, 키 재사용 및 재생 공격, 패킷 위조 공격 등을 방지해 준다. 하지만, TKIP은 WEP를 기반으로 하면서 여전히 RC4 암호화 알고리즘을 사용하므로 취약점이 존재한다.

※ WPAv2 (Wi-Fi Protected Access Version 2)

WPAv2는 AES (Advanced Encryption Standard) 암호화 알고리즘을 사용하여 IV 값을 동적으로 생성하여 무선 구간 패킷을 암호화를 한다.

AES는 128, 192, 256 비트 등의 가변 길이의 크기를 가지는 암호화 알고리즘이다. 암호화 된 데이터는 AES 암호화 알고리즘의 키 없이 원래 데이터로 되돌리기가 거의 불가능하다.

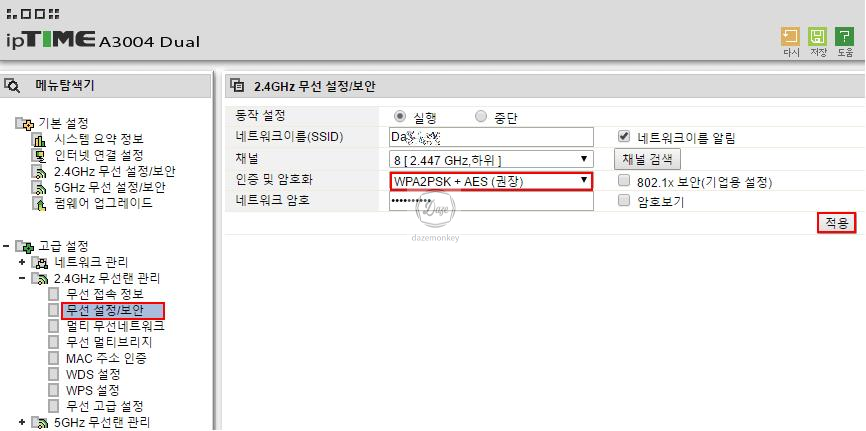

ipTIME 무선 표준 인증 및 암호화 사용

1. 관리자 페이지 접속 > 고급 설정 > 2.4GHz 무선랜 관리 > 무선 설정/보안

2. 인증 및 암호화 : WPA2PSK + AES (권장) > 적용

▶ ipTIME 공유기 설정 파일 백업 복원과 초기화 방법